サーバに関するエラー

良くあるご質問

サーバに関するエラー

- Q1中間証明書が認識されません。

- 弊社では以下手順にて動作検証をおこなっておりますが、Apacheの動作を保証するものではございませんので、参考情報としてご覧ください。アプリケーションの詳細については付属のドキュメントや関連書籍等でご確認ください。

Apacheはオープンソースのアプリケーションです。脆弱性などの問題がないか、随時情報を確認いただき、万一問題が発見された場合は、該当サービスの停止や、対応パッチがリリースされている場合は速やかに適用するなど、運用には十分ご注意ください。 - Apacheの一部バージョン、一部環境において、マニュアル手順どおりに設定いただいても中間証明書が正しく認識されないことがあります。 以下設定によって解決することがありますので、お試しください。

- ※Apacheをアップデートする事で不具合の修正がされている場合がございます。

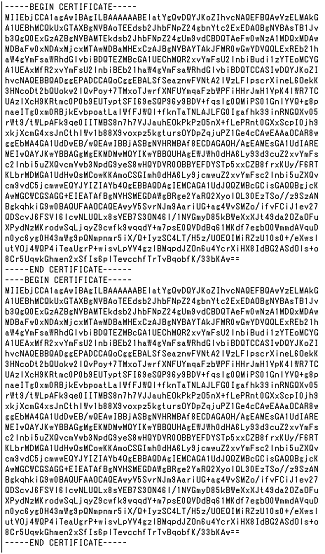

中間証明書の内容を2重に記載

中間証明書の内容を2重に記載

-----BEGIN CERTIFICATE----- から -----END CERTIFICATE----- までをコピーして加えます。

- confファイルで、中間証明書の設定を

の外にも記載 - 記載例: SSLCertificateChainFileの行を2回記載しています。

- 設定後Apacheを再起動し、SSL/TLS接続を確認してください。

- # apachectl stop

# apachectl startssl - restartでは、正常に読み込まれない場合がありますのでご注意ください。

ご利用の環境によっては、コマンドが異なる場合がございますのでご了承ください。

SSLCertificateChainFile /etc/httpd/conf/ssl.crt/alphacacert.cer

<VirtualHost xxx.xxx.xxx.xxx:443>

DocumentRoot "/var/www/html"

ServerName ssl.alphassl.com

SSLEngine on

SSLCertificateChainFile /etc/httpd/conf/ssl.crt/alphacacert.cer

SSLCertificateFile /etc/httpd/conf/ssl.crt/ssl.alphassl.com.crt

SSLCertificateKeyFile /etc/httpd/conf/ssl.key/ssl.alphassl.com.key

</VirtualHost>

- Q2Apacheで証明書のインストール時に、鍵が合わないとのエラーになります。

- エラーログ等をご確認いただき、private_key:keyvalues mismatch が出る場合は、秘密鍵と 証明書の整合性が取れていない状態と思われます。

- 秘密鍵がサーバ内に複数存在する場合は、別の鍵とペアになっている可能性がありますが、

もし合う秘密鍵が見つからない場合は証明書を再発行する必要がございます。

秘密鍵、CSRの生成を再度おこなっていただき、新しいCSRにて、再発行をご依頼ください。 - 再発行のお手続き※無料で承っております。

- なお、opensslコマンドにて整合性を確認することが可能です。

- 秘密鍵の内容を確認

# openssl rsa -text -noout -in [秘密鍵] CSRの内容を確認

# openssl req -text -noout -in [CSR] - 証明書の内容を確認

# openssl x509 -text -noout -in [証明書] - 公開鍵の情報は、modulus の値となります。それぞれの値を比べ、完全に一致している場合は 整合性に問題はございません。

- Q3http:ではアクセスできますが、https:にアクセスできません。

- https:にアクセスできない場合、まずhttpsのサーバが起動しているかご確認ください。 サーバが起動していないために接続出来ないのか、それとも別の原因でアクセス出来ないのかを切り分ける必要があります。

- ※ご利用のサーバがレンタルサーバの場合は、サーバ提供元にご相談ください。

- 【Webサーバの起動状況の確認】

- ■netstatコマンドによる確認

Unix、Linux環境

例:サーバにログインして確認します。

grep httpsもしくはgrep 443 で抽出し、LISTENの表示があるか確認します。

# netstat -a | grep https - Windows環境

例:コマンドプロンプトで確認します。

以下コマンドで443やhttpsの表示があるかどうかを確認します。

c:\dir>netstat -a - ■psコマンドによるプロセスの確認

Unix、Linux環境

例:ps -aux | grep apache もしくは ps -aux | grep httpdの表示があるか確認します。

# ps -aux | grep httpd - 起動していない場合、Webサービスを起動します。

起動できない場合は、エラーログ等を調査し、原因の切り分けを行ってください。 - ■Unix、Linux環境

/usr/local/apache2/logs/ ,/etc/httpd/logs, /var/log

等に存在するWEBサーバのログ

※ご利用のサーバ構成によってはこの限りではありません。 - ■Windows環境

イベントビューア - 【ネットワーク等SSL/TLSポート(443)の状況】

- サーバが起動しているにも関わらずアクセスできない場合は、サーバおよび接続環境(ルータ等)にて SSL/TLS通信に使用されるポート(デフォルトは443番ポート)が開いているかご確認ください。

- ・Windows → Windowsファイアウォール

・Linux → iptables - また、ゲートウェイタイプなどの外部ファイアウォール機器を設置されている場合、そちらの設定も ご確認くださいますようお願いいたします。

- Q4サーバ証明書をインストールしましたが、ファイルの呼び出しに「https://」をつけてもエラーページが表示されます。

- まずhttpsのサーバが起動しているかどうか、ご確認ください。 また、インストールに失敗している場合には何らかの警告が出ているはずです。詳細はウェブサーバ・ログをご確認ください。

- Q5JAVA Keytoolのエラーに関して。

- エラーメッセージ:

keytool error: java.security.cert.CertificateParsingException: invalid DER-encoded ertificate data

考えられる理由:

破線の行を含めて保存しているか、証明書の内容を確認してください。 - エラーメッセージ:

keytool error: java.lang.Exception: Failed to establish chain from reply Input not an X.509 ertificate.

考えられる理由:

証明書の文字が足りない、または余計なスペースがないか確認してください。 - エラーメッセージ:

keytool error: java.lang.Exception: Public keys in reply and keystore don't match

考えられる理由:

秘密鍵が合いません。keystoreが複数ある場合は、別のkeystoreへの登録をお試しください。

合うkeystoreが見つからない場合は証明書の再発行となります。

- Q6JAVAアプレットを実行すると、証明書のエラーがでます。

- JAVAの実行環境のバージョンによっては、グローバルサインのルート証明書が 登録されていないため、エラーが発生します。

- 閲覧環境を対応バージョンにアップデートすることによって回避可能ですので、 以下情報をご確認ください。

- 以下バージョンにてご利用可能となっております。

- JRE 1.4.2 update 16 以降

https://java.sun.com/j2se/1.4.2/ja/ReleaseNotes.html - JRE 1.5.0 update 13 以降

https://java.sun.com/j2se/1.5.0/ja/ReleaseNotes.html - JRE 1.6.0 update 07 以降

https://java.sun.com/javase/ja/6/webnotes/ReleaseNotes.html

- Q7CISCO製品への証明書インストールでエラーになる。

- ご利用の機器に、ルート証明書、中間証明書がインストールされていない場合、証明書チェーンが確認できず、エラーとなることがございます。

- 以下よりダウンロードいただき、インストールを行ってください。

- リポジトリ

- CISCO製品についての詳細は、製品マニュアルや、ご購入窓口にてご確認くださいますよう お願いいたします。

- Q8IISで証明書のインストール時に、バインドができません

- 証明書インストールの際、バインドの編集画面にて、証明書のプルダウンに該当の証明書が表示されない場合は、該当の証明書に紐づく秘密鍵が正常に読み込めていない状態だと思われます。

- 秘密鍵はCSRを生成した際に、内部的に作成される内容でございますので、CSRの生成を再度おこなっていただき、新しいCSRにて再発行をご依頼ください。

- CSR生成方法

- 再発行について

- ※証明書の移設やコピー利用の際には、CSRを生成したサーバから、pfx(PKCS12)形式にてエクスポートした証明書ファイルが必要でございます。

- 証明書の移設やコピー利用について

営業時間:平日10:00~18:00(定休:土日祝日)